LockBit, biznismen sa debelim dosijeom

Za svakoga ko želi da se bavi sajber kriminalom, poslovna prilika ili poučna priča

Jul 10

/

Denis Daničić

LockBit je u 2019. bio nova kriminalna grupa, koja se za samo nekoliko godina uzdigla do kultnog statusa najveće i najmoćnije sajber bande na planeti.

Na početku 2023., svi su se složili da je LockBit najproduktivniji ransomver, sa 44% učešća u svim incidentima te vrste. Samo u Americi, od januara 2020. do maja 2023., bio je krivac za više od 1700 napada i 90 miliona otetih dolara u kriptovalutama. Iako se o nacionalnoj pripadnosti ne izjašnjava, po do sada viđenom i zaključenom, poreklom je iz Rusije.

Na početku 2023., svi su se složili da je LockBit najproduktivniji ransomver, sa 44% učešća u svim incidentima te vrste. Samo u Americi, od januara 2020. do maja 2023., bio je krivac za više od 1700 napada i 90 miliona otetih dolara u kriptovalutama. Iako se o nacionalnoj pripadnosti ne izjašnjava, po do sada viđenom i zaključenom, poreklom je iz Rusije.

Razlog za uspešnost grupe ne leži u nekom novom, naučno-fantastičnom soju ransomvera koji gazi sve pred sobom, već u revolucionarnom modelu poslovanja – LockBit je svojim saradnicima ponudio ransomver kao uslugu (Ransomware as a Service – RaaS) i proizvod koji se kontinuirano usavršava.

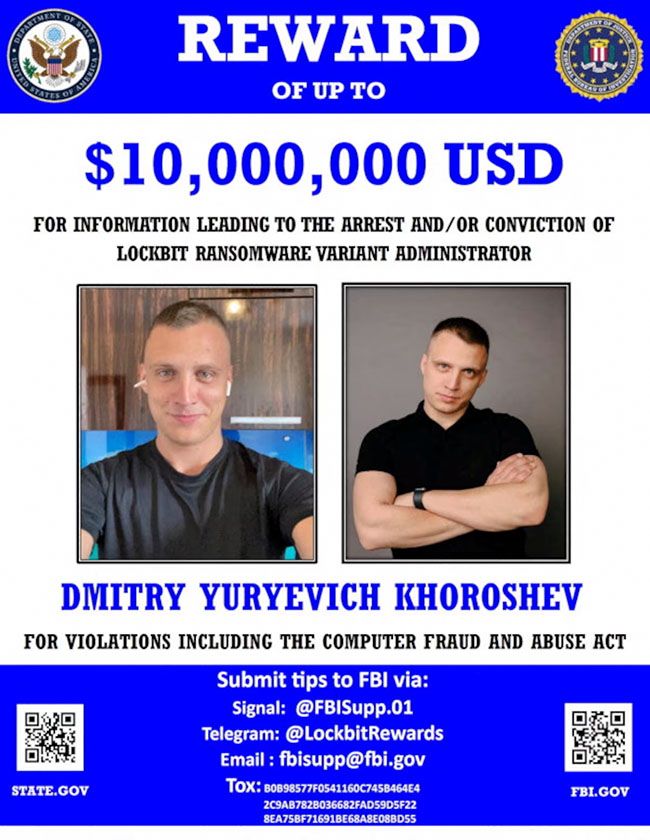

Ako možete da kupite pretplatu za Microsoft cloud servise i na taj način budete produktivniji, sa proizvodom koji se sam o sebi brine, zašto bi kriminalcima u njihovom domenu takav komfor bio uskraćen? To se zapitao i Dmitri Jurijevič Horošev, ozloglašeni vođa LockBit grupe, koji pored tehničkih sposobnosti ima i “žicu” za razvoj biznisa.

U februaru 2024. godine, udružene snage za sprovođenje zakona zaplenile su servere LockBita i uspostavile kontrolu nad njegovim sajtovima na dark vebu. Samo nekoliko dana kasnije, prijavljeni su novi napadi, a grupa se vraća na staze stare slave.

Recept za uspeh

Od verzije 1.0 do verzije 3.0, LockBit je pisan u zahtevnim C i C++ programskim jezicima, što govori dosta o umešnosti kreatora iza ovog ransomvera. Poslednja verzija 4.0, koja je još uvek u fazi razvoja i nije široko rasprostranjena, pravi se na .NET platformi. To navodi na zaključak da, zbog potreba tržišta, LockBit prelazi na šire dostupno i fleksibilnije programsko okruženje. Korišćenjem .NET-a, lakše se integrišu različite funkcionalnosti i brže razvijaju nove verzije, što odgovara stalnim promenama u IT okruženjima i novim bezbednosnim alatima koje treba zaobići. Ali, da krenemo od osnova.

Šta je ransomver (ransomware)?

Ransomver je vrsta malicioznog softvera (malvera) koji preuzima kontrolu nad računarima u mreži i zaključava korisničke podatke. Nakon uspešnog napada, od žrtve, pojedinca ili kompanije, zahteva se otkup (ransom). Ukoliko se tražena suma plati, napadač šalje šifru za otključavanje. Isplate se vrše u kriptovalutama, poput Bitcoina, jer otmičarima obezbeđuju anonimnost i mogućnost da zametnu svoj trag. Cilj ransomvera je da iznudi novac, preteći žrtvama da će trajno izgubiti svoje podatke ili da će isti biti objavljeni javno, ako se otkupnina ne plati.

Ko su saradnici (affiliates)?

Saradnike bi u realnosti, u hijerarhiji kriminalnih organizacija, zvali plaćenicima ili egzekutorima. U virtuelnom svetu imaju nešto blaži naziv, ali je uloga slična. Oni su ti koji sprovode napade i završavaju prljavi deo posla. U ransomver napadima, saradnici imaju ključnu ulogu, a posebno u modelu servisne usluge koju LockBit pruža. Evo kako to funkcioniše:

- Pristup naoružanju: Saradnici dobijaju ransomver softver koji grupa razvija kao svoj proizvod. Sa njim sprovode napade, bez potrebe za velikim tehničkim znanjem ili resursima za samostalni razvoj. Dobijaju i detaljno uputstvo za upotrebu;

- Infiltracija i širenje: Naoružani ransomverom, saradnici prelaze na fazu infiltracije. Koriste se preporučene ili metode po želji, zavisno od umešnosti i iskustva. U opticaju su fišing kampanje, iskorištavanje tipičnih ili uočenih ranjivosti, pristup sa korisničkim podacima kupljenim na dark vebu, i sl.

Nakon uspešnog proboja, saradnici nastoje da se tiho prošire po mreži i prikupe što više osetljivih podataka. Ova faza ume da traje i po nekoliko meseci, ili čak godina, ukoliko je visokoprofilna žrtva u pitanju. Prikupljeni podaci se eksfiltriraju i sledi finalni čin napada – enkripcija podataka, tj. zaključavanje;

- Zahtev za otkupninu: Nakon zaključavanja, ransomver obično ostavlja zahtev za otkupninu na vidnom mestu, ili na sred desktopa, da žrtva zna o čemu se radi. Zahtev obično sadrži obaveštenje o napadu, preporučene korake, traženu sumu u kriptovaluti, rok za plaćanje, adresu virtuelnog novčanika i kontakt podatke za eventualne pregovore;

- Deljenje profita: Saradnici zadržavaju veći deo otkupnine. Ransomver grupi obično ide 20% profita, kao naknada za korišćenje platforme. Ovakav model podstiče efikasnost i motivaciju, jer za svoje napore saradnici uzimaju veći deo kolača;

- Automatizacija i podrška: Najzastupljenije ransomver grupe, kao što je LockBit, obezbeđuju dodatne usluge, alate i podršku za svoje saradnike: automatizovane sisteme za širenje i eksfiltraciju, softver za pregovaranje, infrastrukturu za skladištenje ukradenih podataka i sl. Na posletku, grupe su tu da prenesu svoja iskustva i navedu saradnike na najbolje prakse za najveći učinak.

Ovakav pristup kriminalnim grupama omogućava da se fokusiraju na dalji razvoj i unapređenja, dok saradnici obavljaju većinu operativnih zadataka i za to su dobro plaćeni. U konačici, RaaS model čini mehanizme za napad dostupnim većem broju kriminalaca, zbog čega je ova vrsta pretnje u stalnom porastu.

Zašto je Lockbit tako uspešan?

LockBit je daleko ispred konkurencije jer ima jasne prednosti. Grupu ne čine sitni kriminalci željni brze zarade, već dobro organizovana struktura sa rukovodstvom, sektorima za istraživanje i razvoj, sa podrškom, logistikom, marketingom, otpornom infrastrukturom, odličnim proizvodom, lojalnim saradnicima i jasnim ciljem – da budu najbolji.

LockBit je otvoren za kritiku i unapređenja. Šta želite da stavimo u sledeću verziju, šta vam nedostaje? Želite brisanje tragova infekcije nakon napada? Automatski transfer podataka pre zaključavanja? Brendiranje pozadine na desktopovima žrtava? LockBit je iz verzije u verziju postajao sve bolji. Sa zadovoljnim saradnicima koji su stekli poverenje u grupu i platformu, počeo je eksponencijalno da raste.

LockBit kopira poslovne strategije legitimnih kompanija. Pored korporativne strukture, uveli su i nagradni program za lov na bagove (bug bounty), baš kao veliki Google i Microsoft. Kriminalne grupe obično pate od prenaglašene autentičnosti, od specifičnih tehnika i taktika kojima nastupaju na sajber sceni. LockBitu nije bilo ispod časti da usvoji bolji model distribucije, pa su sa verzijom 2.0 prešli na ransomver kao uslugu. Umesto da samostalno napadaju organizacije širom sveta, rešili su da svoj proizvod iznajmljuju. Čak su i u tome evoluirali.

Pre LockBita, ransomver grupe su kontrolisale finansijski aspekt operacije, a zatim su saradnicima plaćale dogovoreni procenat. Bilo je tu mesta za prevaru, pa je mnogo plaćenika ostalo neisplaćeno. Zbog toga je LockBit promenio model u korist radne klase. “Naplatite vi, a nama dajte procenat”, privukao je armiju saradnika na njihovu stranu. Ostatak matematike je lak – što je proizvod bolji i lakši, više je saradnika. Više saradnika znači veći profit i time se čarobni krug zatvara. Dmitri Horošev na dark vebu nije bio poznat kao veliki haker, već kao izuzetan biznismen, snalažljiv, prilagodljiv i promišljen, sa receptom za uspeh.

U jednom momentu, LockBit je bio u zenitu, neuhvatljiv za sajber policiju i daleko iznad ostalih kriminalnih grupa. Proces infekcije koji je nekada trajao nedeljama; provala, eskalacija, nadgledanje, eksfiltracija, zaključavanje – LockBit je završavao za dan ili dva. Kompleksnost je svedena na minimum, toliko da je dete moglo da upravlja napadom. LockBit je leteo visoko, kao najpoznatija sajber banda. Ali, kako kaže poslovica, “ko visoko leti…”

I bogati plaču

Sećate se nagradnog programa za lov na bagove? Ispostavilo se u jednom trenutku da LockBit 3.0 ima popriličan propust zbog kojeg su žrtve mogle da oporave svoje fajlove i bez plaćanja otkupa.

Programer koji je napravio LockBit 3.0, radio je i za DarkSide kriminalnu grupu koja je sa BlackMatter ransomverom razvalila naftovodnu kompaniju Colonial Pipeline i napravila haos u snabdevanju gorivom na istočnoj obali Amerike. U izradi treće verzije LockBita, programer je koristio izvorni kod sa starijeg projekta, za koji se kasnije utvrdilo da ima ozbiljan propust. Propust je prenešen na LockBit, neko je to otkrio i tražio svojih 50.000 dolara.

Iako je za bandu to bila mizerna cifra i ništa u poređenju sa prihodom koji je ostvarivala, šef je bio ogorčen. Zahtevao je od programera da nagradu plati iz svog džepa, što ovaj nije prihvatio. “Da sam ga radio od nule, morao bih da ga naplatim!”, bio je njegov odgovor.

Nedugo nakon toga, LockBit 3.0 je procureo na Internet i postao dostupan svima. Svako je mogao da ga preuzme, prilagodi i koristi bez plaćanja rente ransomver grupi. Imitatori su stupili na scenu i broj napada je porastao. Ali, na opšte iznenađenje, LockBit je sačuvao svoje saradnike. Šta više, broj plaćenika koji su želeli da nastave saradnju sa originalnom grupom, bio je veći nego što se očekivalo.

Došlo je i do logističkih izazova. Sa povećanjem broja napada, izbio je problem sa prenosom “robe” i njenim skladištenjem. Premestiti gigabajte ili terabajte podataka iz tačke A u tačku B ni kroz redovnu Internet vezu nije trivijalan zadatak, a da ne pričamo o dark vebu gde su latencije velike i upravljanje tovarima fajlova nije primarna ideja. LockBit je puno ulagao na automatizaciju, dok je na saradnicima bilo da odaberu žrtve, klikću, eksfiltriraju i zaključavaju mreže. Niko nije razmišljao o tome da će broj napada porasti toliko da će skladištenje postati problem, a ukradeni podaci su glavna poluga za primoravanje žrtava na isplatu.

Stvari su počele da se rasipaju – glavne funkcionalnosti su štucale, programer se odselio, nije bilo unapređenja i ažuriranja softvera, a izvorni kod je postao dostupan svima. Saradnici su počeli da se razilaze. Nekoliko istaknutih je to učinilo javno, birajući suparničke bande.

Statistika je padala, ali banda je ostala snažna. Konkurencija, izdaja, curenje informacija i logistički izazovi uzdrmali su LockBit, ali kad se stvar razloži, ti problemi su inženjerske prirode. Popravljivi su i, kad se razreše, eto LockBita ponovo na tronu. Ali, tu nije bio kraj svim nedaćama.

Povuci, potegni – Operacija “Kronos”

Dana 19. februara 2024., britanska policija je u operaciji pod imenom “Kronos”, u saradnji sa Europolom i drugim agencijama, sprovela raciju na infrastrukturu LockBita. Preuzeta je kontrola nad serverima i sajtovima na dark vebu, zaplenjen je izvorni programski kod i otkriveni su ključevi za dešifrovanje otetih podataka. Napravljen je alat za otkjučavanje i postavljen na No More Ransom portal, za pomoć žrtvama LockBita. Ali, backup serveri su ostali netaknuti.

Nakon gašenja, na sajtovima grupe objavljene su informacije o raciji, uključujući i spisak od najmanje 188 plaćenika. Pronađeno je 30.000 kripto novčanika koji su služili za preraspodelu plena, sa ukupno 2.200 Bitcoina, u vrednosti od 112 miliona dolara.

Početkom maja 2024., najavljene su optužbe i sankcije protiv vođe i mozga LockBit grupe, ali to nije zaustavilo njene aktivnosti, šta više…

Već 22. februara, samo tri dana nakon racije, prijavljeni su novi napadi. U narednih dva dana pojavio se novi sajt na kojem je LockBit objavio informacije o 10 novih žrtava.

Početkom maja 2024., najavljene su optužbe i sankcije protiv vođe i mozga LockBit grupe, ali to nije zaustavilo njene aktivnosti, šta više…

Kako se odbraniti od beštije?

Ovo je sasvim logično pitanje na koje ne postoji konačan odgovor. Zavisi, od veličine kompanije i od resursa sa kojima se raspolaže. Kada pogledate CISA dokumentaciju o LockBitu, shvatićete kompleksnost ove pretnje, ali i složenost metoda prevencije, lečenja i eventualnog oporavka od napada ove vrste. To je posao za stručnjake iz oblasti sajber bezbednosti. Ukoliko takvo mesto u sistematizaciji vaše kompanije ne postoji, razmislite o otvaranju jednog. Do tada, uradite sledeće:

Šalim se za ovo poslednje, razume se. Iako dve trećine napada započinje upravo fišingom, represivna politika prema zaposlenima ne pomaže. Ako neko i klikne, nikada vam to neće prijaviti, u strahu za svoje radno mesto. A, pravovremeno priznanje može značiti razliku između života i smrti.

- Obezbedite provereno i ažurno antimalver rešenje na svim računarima u mreži, bez izuzetka. Antimalver programi pronalaze i blokiraju poznate pretnje poput LockBita;

- Redovno ažurirajte operativne sisteme, aplikacije i uređaje na lokalnoj mreži;

- Segmentirajte mrežu. Ako neko upadne, da ne bude odmah sve dostupno;

- Uvedite najmanje potrebne privilegije za zaposlene. Ne moraju svi da budu administratori i da imaju pristup svemu;

- Pozabavite se backup procedurama i koristite pravilo 3 2 1. Tri kopije, na dve lokacije, od kojih je jedna udaljena i izolovana od produkcije;

- Objasnite zaposlenima važnost upotrebe jakih lozinki, različitih za svaki servis. Razmotrite upotrebu manadžera za lozinke;

- Koristite dvostruku autentifikaciju gde god je to moguće i nemojte da vas mrzi. Sa podozrenjem i oprezom gledajte na svaki servia koji tu funkcionalnost nema;

- Uvedite politiku momentalnog otkaza, za sve koji kliknu na fišing mejl i otvore vrata napadačima.

Šalim se za ovo poslednje, razume se. Iako dve trećine napada započinje upravo fišingom, represivna politika prema zaposlenima ne pomaže. Ako neko i klikne, nikada vam to neće prijaviti, u strahu za svoje radno mesto. A, pravovremeno priznanje može značiti razliku između života i smrti.

Ohrabrite svoje kolege. U borbi protiv sajber kriminala svi učestvujemo. Za početak, pošaljite im ovaj tekst, da shvate sa kim i čim imamo posla.

Prijavite se na newsletter!

Hvala!

-

CRVENA PILULA, Edukacija i konsalting u informacionoj bezbednosti, Denis Daničić PR

-

PIB: 115290201

-

Tel: (+381) 62 216 607

-

Adresa: Avijatičarska 22. Popadić, Mionica

Copyright © www.crvenapilula.rs

Zakažite razgovor

Želite da se raspitate u vezi in-house obuka? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!

Zakažite obuku

Interesuje vas obuka "Osnove sajber bezbednosti"? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!

Zakažite obuku

Interesuje vas obuka "Kad klikneš gde ne treba"? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!

Zakažite obuku

Interesuje vas obuka "Laptopi, mejlovi,

Wi-Fi i život van kancelarije"? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Wi-Fi i život van kancelarije"? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!

Zakažite obuku

Interesuje vas obuka "Ljudi kao prva i poslednja linija odbrane"? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!

Zakažite razgovor

Želite da popričamo o sajber bezbednosti u vašoj kompaniji? Unesite vašu e-mejl adresu i javićemo vam se uskoro.

Hvala na interesovanju!